Nicht erst seit Edward Snoden in aller Munde ist, stellt sich die Frage nach der Sicherheit privater Daten. In der Vergangenheit gab es in Stuttgart und anderswo immer wieder fragwürdige Hausdurchsuchungen, so zum Beispiel kürzlich bei der Aktionskünstlerin „Loubi“ wo ein Megaphon gesucht wurde, welches die Behörden zuvor gar nicht haben wollten (https://cams21.de/megaphon-als-mittel-zum-zweck-hausdurchsuchung/). Da drängt sich der Verdacht auf, dass mehr gesucht wurde und was ist, wenn die Polizei dabei Festplatten und PC mit nimmt? In diesem Zusammenhang sei auch auf die sehr Interessante Informationsveranstaltung in Magdeburg zum Thema Informationsgesellschaft und Datenschutz – Werden wir zu gläsernen Menschen? hingewiesen.

Wir haben für Windows mit Eraser und TrueCrypt zwei Programme herausgesucht, die einfach zu bedienen sind und die dabei helfen, dass private Daten auch privat bleiben.

Eraser

Download: http://sourceforge.net/projects/eraser/

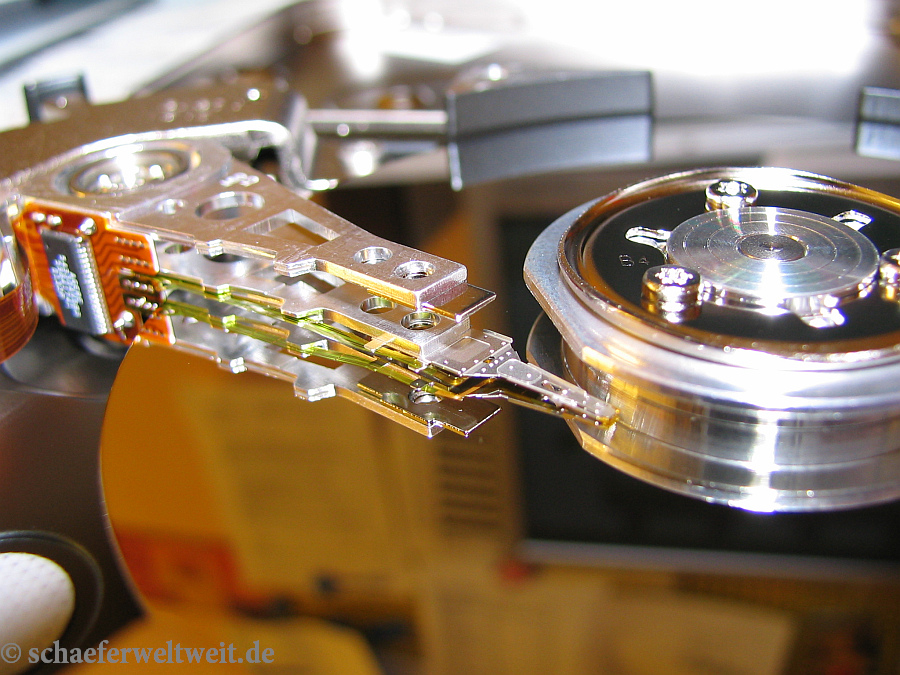

Löscht man Dateien, dann werden die Daten normalerweise nicht wirklich gelöscht. Die Daten bleiben vollständig erhalten und man kann sie problemlos rekonstruieren. Und selbst wenn die Daten auf der Festplatte vollständig überschrieben werden ist nicht sicher, dass diese nicht doch noch rekonstruiert werden können.

Eraser löscht Daten von der Festplatte und zwar so, dass da wirklich nichts mehr übrig bleibt. Zugegeben, es gibt in diesem Bereich auch einfachere Programme, aber die große Auswahl verschiedener Algorithmen und die Möglichkeit das sichere Löschen von Daten zu automatisieren, sind ein Komfort der den etwas höheren Aufwand zur Einarbeitung rechtfertigt.

Sucht man auf diversen Suchmaschinen unter dem Stichwort „Eraser Anleitung“, dann stellt man fest, dass sich schon viele mit diesem Thema befasst haben. Wir haben einige durchgelesen und fanden mit der Anleitung auf Datenfeger.de (http://www.datenfeger.de/eraser-anleitung/) unsere Empfehlung für euch, wenngleich wir auch über diese Anleitung nicht wirklich glücklich sind. Etwas problematisch ist die Auswahl der Löschmethode. Wer ziemlich sicher gehen will, der sollte jedoch eine der Methoden mit drei Löschdurchgängen (3 pass) oder mehr wählen – davon abgesehen dürfte die Wahl der Methode für die allermeisten Leser so ziemlich egal sein.

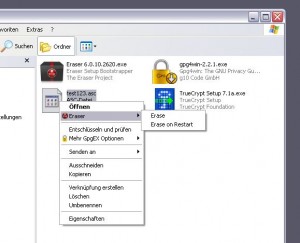

Nach der Installation kann im Explorer über die rechte Maustaste das Kontextmenü aufrufen und Eraser->Erase auswählen um eine Datei sicher zu löschen. Es dauert allerdings, je nach Dateigröße einige Zeit, da die kompletten Daten mit Zufallszahlen überschrieben werden.

Wird das Programm Eraser geöffnet, dann gibt es noch weitere Einstellmöglichkeiten. So kann unter Settings die Löschmethode ausgewählt werden. Hier stehen reichlich viele Algorithmen zur Verfügung. Diese reichen von „Gutmann“ bei dem die Daten 35 mal überschrieben werden bis zu der schnellsten, aber relativ unsicheren Methode „First/Last 16KB Erasure“ bei der lediglich der Anfang und das Ende der Datei überschrieben wird. Wer hier einigermaßen sicher gehen möchte, der sollte eine Methode wählen, welche die Daten mindestens drei mal überschreibt.

Das sichere Löschen des freien Speicherplatzes auf der Festplatte lässt sich mit dem Programm auch automatisieren. Dazu wird unter „Erase Schedule“ mit der rechten Maustaste im Kontextmenü mit „New Task“ ein neuer Task erstellt. Dem Task gibt man einen Namen (hier einfach nur „test“). Mit der Schaltfläche „Add Data“ kann man Dateien, Verzeichnisse, den Papierkorb, oder wie im Bild unten gezeigt, den freien Speicherplatz auf der Festplatte auswählen. Als Löschmethode haben wir eine 3-pass Methode ausgewählt (Britsh HMG IS5).

Zum Schluss muss noch angegeben werden, wann dieser Task ausgeführt werden soll. Das haben wir im Bild unten auf „jeden Tag um 11:30 Uhr eingestellt“.

Das war es dann auch schon. Von nun an wird jeden Tag der freie Speicherplatz automatisch entgültig gelöscht. Für Leute mit Paranoia sicher eine angenehme, aber sehr langwierige Angelegenheit. In den allermeisten Fällen dürfte es ausreichend sein, wenn nur einzelne Verzeichnisse oder auch nur der Papierkorb auf diese Weise gelöscht wird.

TrueCrypt

Hinweis: Die Entwicklung von TrueCrypt wurde urplötzlich beendet. Auf der Homepage des Projektes findet sich keine glaubwürdige Erklärung. Gerüchte vermuten, dass hier etwas ähnliches passiert sein könnte, wie beim E-Mail Dienst Lavabit. Die neueste Version 7.2 von TrueCrypt kann nur noch entschlüsseln. Wir verlinken deshalb auf einen Download der Version 7.1a.

Download TrueCrypt 7.1a: http://www.heise.de/download/truecrypt.html

Homepage: http://www.truecrypt.org/

Anleitung: http://www.jura.uni-tuebingen.de/einrichtungen/cz/veranstaltungen/TrueCrypt.pdf

Analyse der Version 7.0a: https://www.privacy-cd.org/downloads/truecrypt_7.0a-analysis-de.pdf

Daten auf der Festplatte sind nicht sicher. Fällt der PC zum Beispiel durch Diebstahl in die falschen Hände, dann ist alles offen wie ein Buch. Das Passwort des Betriebsystems bietet da keinerlei Schutz. Hat man kritische Daten, die auf keinen Fall in unbefugte Hände fallen sollten, hilft eine verschlüsselte Festplatte oder ein verschlüsseltes Verzeichnis. Programme die Verzeichnisse oder Dateien verschlüsseln gibt es viele – manchmal auch gleich zusammen mit dem erworbenen PC. Doch kann man solchen Programmen wirklich vertrauen. dass es nicht doch eine Hintertüre vorhanden ist? Wir meinen die Frage eindeutig mit nein beantworten zu können. Ein Open-Source Programm schützt zwar auch nicht vor Programmfehlern, dass dort aber keine Hintertüre vorhanden ist, davon kann sich jeder selbst überzeugen sofern er/sie die verwendete Programmiersprache beherrscht. Wir stellen deshalb das Open-Source Programm TrueCrypt kurz vor.

Einführungen in Programme und Bedienungsanleitungen können andere besser schreiben und deshalb beschränken wir uns auf die Erstellung und Verwendung von verschlüsselten Virtuellen Laufwerken (encrypted file container). Es wird dazu eine spezielle Datei erstellt, die dann mit einem Passwort wie eine weitere Festplatte in das Betriebssystem eingebunden wird. Das Passwort sollte nicht zu kurz gewählt werden und ein Fremder sollte es auch nicht erraten können. Wer befürchtet, dass er zur Herausgabe des Passwortes gezwungen werden könnte, dem empfehlen wir, sich ein wenig eingehender mit dem Programm zu befassen und ein „Hidden Volume“ einzurichten. Dann hilft auch eine erzwungene Herausgabe des Passwortes dem Angreifer nicht weiter.

Das Programm ist nicht schwer zu bedienen. Eine wirklich sehr schöne Anleitung haben wir bei der juristischen Fakultät der Uni Tübingen gefunden (http://www.jura.uni-tuebingen.de/einrichtungen/cz/veranstaltungen/TrueCrypt.pdf). Wer, wie wir, einfach los legt, der sollte die Texte im Programm zumindest einmal aufmerksam durchlesen (auch wenn nicht gleich alles vollständig verstanden wird).

Nach dem Start von TrueCrypt erstellen wir über die Schaltfläche „Create Volume“ einen neuen „encrypted file container“. Der „TrueCrypt Volume Creation Wizard“ führt durch alle weiteren Schritte. Als ersten wählen wir „Create an encrypted file container“, denn das ist es, was wir jetzt tun wollen.

Im nächsten Schritt besteht die Auswahl zwischen einem „Standard TrueCrypt volume“ und einem „Hidden TrueCrypt volume“. Wir bleiben bei einem einfachen „Standard TrueCrypt volume“, doch wer schon etwas im Umgang mit TrueCrypt geübt ist und zudem seine Daten ganz sicher verwahren will, der sollte ein „Hidden TrueCrypt volume“ wählen. Die Erstellung eines solchen Laufwerks dauert lediglich etwas länger, aber die spätere Anwendung ist genauso unkompliziert. Im nächsten Schritt muss ein Dateiname festgelegt werden. Im Beispiel (siehe unten) haben wir „test.tc“ verwendet.

Im nächsten Schritt wird es eventuell ein wenig verwirrend. Dort kann der Algorithmus für die Verschlüsselung festgelegt werden. Aber keine Angst, hier sind die Defaulteinstellungen nicht verkehrt oder gar unsicher. Das kann alles unverändert bleiben wie es ist.

Im nächsten Schritt müssen wir uns entscheiden, wie groß das zukünftige Laufwerk werden soll. Im Beispiel machen wir es nur 1GB groß, denn je größer es wird, desto länger dauert es, bis das Laufwerk erstellt ist und für diese kurze Anleitung spielt das keine Rolle.

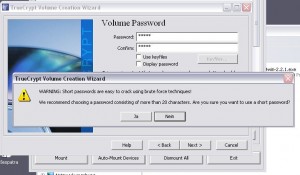

Nun kommt beinahe das Wichtigste, die Eingabe des Passwortes. Dass dies nicht einfach „12345“ lauten sollte, nicht aus einem einfachen Wort und auch nicht aus einem Geburtsdatum, das erübrigt sich an dieser Stelle eigentlich. Es sollte so sein, dass es einerseits nicht erraten werden kann und so, dass man es sich dennoch merken kann. Wer noch etwas mehr Sicherheit haben möchte, der kann zusätzlich eine Schlüsseldatei erzeugen (Option „use key files“). Wir verwenden für das Beispiel das unsinnige Passwort „12345“. Das Programm warnt uns, dass dieses Passwort ziemlich unsicher ist. Wir ignorieren das jetzt einmal und kommen zum nächsten Schritt.

Ein gutes Passwort kann man zum Beispiel erstellen indem man sich einen leicht zu merkenden Satz einprägt und dann zum Beispiel jeden zweiten oder dritten Buchstaben aus diesem Satz verwendet. Aus dem Satz: „Ich finde das mit der Verschlüsselung total umständlich.“ wird dann zum Beispiel das Passwort „hndmdVslsutamälh“. Noch besser sind allerdings Varianten davon (Groß-, Kleinbuchstaben) und das einfügen von Satzzeichen und Zahlen.

Zum Schluss müssen noch ein paar weitere Festlegungen getroffen werden. In den meisten Fällen sind auch hier die Defaulteinstellungen vollkommen ausreichend. Wer an dieser Stelle von den Defaulteinstellungen abweicht, dem empfehlen wir, die Sache erst einmal ausführlich auszuprobieren und sich dann erst für bestimmte Einstellungen zu entscheiden, denn nicht alles geht am Ende so, wie man das vielleicht erwartet hat.

Zum Schluss klicken wir also auf die Schaltfläche „Format“ und das TrueCrypt Laufwerk wird erstellt und wir können am Ende über die Schaltfläche „Exit“ den „TrueCrypt Volume Creation Wizard“ verlassen. Nun stellen wir fest, dass eigentlich nichts weiter passiert ist, außer dass die Datei „test.tc“ erstellt wurde und dass diese Datei nur einen wirren Zahlensalat enthält. Damit wir das Laufwerk auch nutzen können müssen wir es in das Betriebssystem einbinden. Dazu wählen wir mit „Select File“ die soeben erzeugte Datei aus. Oben in der Liste mit den Laufwerksbuchtaben haben wir im Beispiel „Z:“ ausgewählt. Dann drücken wir die Schaltfläche „Mount“ und müssen das Passowort eingeben und „ok“ drücken.

Das war es dann auch schon. Im Explorer gibt es nun das Laufwerk Z, dessen Inhalt verschlüsselt auf der Festplatte (oder auf einem USB-Stick) gespeichert wird. Wird das Laufwerk nicht benötigt, dann kann man es mit der Schaltfläche „Dismount“ oder „Dismount All“ die verschlüsselten Laufwerke wieder entfernen. Das sollte man auch tun, wenn es nicht mehr benötigt wird, denn solange das Laufwerk im System eingebunden ist, kann jeder auf den Inhalt zugreifen, der auch auf den Rechner zugreifen kann.

Rag/19.03.2014